Агентство кибербезопасности и защиты инфраструктуры США (CISA) выпустило срочное предупреждение о активной эксплуатации критической уязвимости в Microsoft Windows, которая позволяет злоумышленникам повышать привилегии до уровня SYSTEM. Уязвимость, отслеживаемая как CVE-2021-43226, связана с драйвером Common Log File System (CLFS), который является ключевым компонентом Windows, отвечающим за управление системными и прикладными журналами.

CVE-2021-43226 представляет угрозу для систем Windows

Причины риска и последствия

Проблема заключается в том, что злоумышленники, обладая базовым доступом, могут получить полный контроль над пораженными системами. Это открывает возможности для бокового движения, хищения данных и внедрения вымогательского ПО. Уязвимость затрагивает различные версии Windows, включая Windows 10, Windows 11, Windows Server 2016, 2019 и 2022, а также устаревшие версии, такие как Windows 7 SP1 и Windows Server 2008 R2 SP1. Корень проблемы - недостаточная проверка данных, вводимых пользователем, в функциях управления памятью драйвера CLFS, что может привести к переполнению буфера и произвольному выполнению кода.

Призывы к действиям и меры предосторожности

CISA требует незамедлительной установки исправлений, обеспечивая приоритет их применения на критически важных активах, таких как контроллеры домена и серверы инфраструктуры. В условиях активного существования эксплойт-кодов и повышения привилегий без участия пользователя, особенно важно провести обновление системных средств защиты. Организациям рекомендуется:

- Осуществить быстрое исправление уязвимостей и постоянно следить за обновлениями систем безопасности.

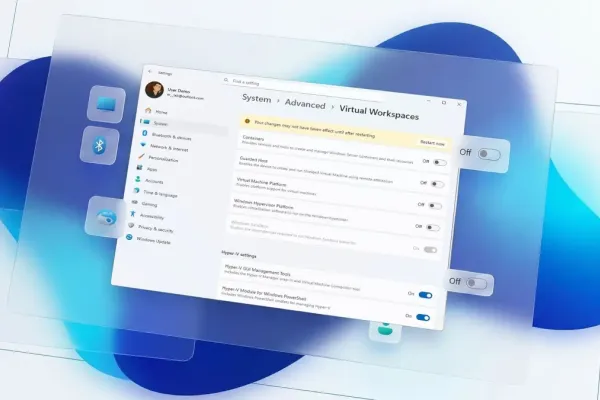

- Укрепить контроль конечных точек и доступом, используя Exploit Guard и управление привилегированным доступом (PAM).

- Применить правила контроля приложений и уменьшения поверхности атаки (ASR) для блокировки недоверенного кода и сегментации критических систем.

- Осуществлять мониторинг журналов на наличие подозрительной активности и централизовать оповещения через SIEM-платформы.

- Регулярно проводить оценку уязвимостей и тестирование на проникновение для выявления и устранения пробелов в безопасности.

- Поддерживать надежную программу реагирования на инциденты с тестированием защищенной резервной копии и обучением сотрудников.

Это предупреждение от CISA подчеркивает текущую тенденцию, когда злоумышленники используют старые уязвимости в критически важных компонентах для достижения повышения привилегий. Вовремя проведенное управление исправлениями остается важнейшим аспектом защиты: один незащищенный конечный узел может стать отправной точкой для масштабного распространения вымогательского ПО по всей сети.