В современном цифровом мире платформы для командной работы, такие как Teams, играют центральную роль в корпоративной коммуникации. Однако, как показали недавние инциденты, они также могут стать инструментом в руках злоумышленников. Новейшие атаки используют

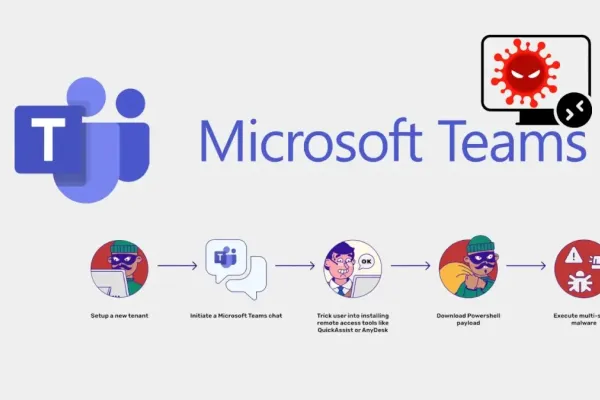

Схема атаки

Киберпреступники начинают атаку с direct-сообщения или звонка через только что созданные или скомпрометированные аккаунты в Teams. Эти аккаунты оснащаются убедительными именами, такими как "IT SUPPORT ✅" или "Help Desk Specialist". Злоумышленники используют адреса домена onmicrosoft.com, чтобы придать своим обращениям видимость подлинности.

Имитируя сотрудников IT, атакующие выстраивают доверительные отношения с сотрудниками компаний и убеждают их установить программы для удаленного доступа, такие как QuickAssist или AnyDesk. Получив доступ, они запускают

Официальные защиты и рекомендации

Известные вредоносные загрузчики, среди которых DarkGate и Matanbuchus, позволяют воровать учетные данные, устанавливать устойчивость, выполнять удаленный код и даже превращать процесс в критический для предотвращения его завершения. Маскирующийся под настоящее окно запроса учетных данных Windows, этот вредонос может ещё и захватывать пароли, передавая их на сервера, контролируемые злоумышленниками.

Расследование показало наличие жестко закодированных ключей шифрования, связывающих эту кампанию с финансово мотивированным актором, известным как Water Gamayun. Для борьбы с такими угрозами рекомендуется обучать сотрудников проверять нежелательные контакты даже на внутренних платформах и использовать известный канал для проверки подлинности любой просьбы предоставить учетные данные или программу для удаленного доступа. Комплексная защита должна включать как технические меры, так и образовательные программы для пользователей.

Индикаторы компрометации включают определенные URL-адреса и IP-адреса, служащие для доставки и управления вредоносного ПО. Специалисты инфобезопасности должны внимательно отслеживать такие индикаторы, чтобы нейтрализовать угрозу.