В Windows обнаружена критическая уязвимость в ярлыках LNK, известная как ZDI-CAN-25373, которая позволяет злоумышленникам скрывать команды, манипулируя пробелами в структуре COMMAND_LINE_ARGUMENTS. Данная бреши позволяет выполнить скрытые PowerShell-команды. Этой техникой воспользовались державные шпионские группы из Северной Кореи, Китая, России и Ирана для кражи данных и сбора разведывательной информации.

Как уязвимости LNK ставят под угрозу безопасность

Технические детали

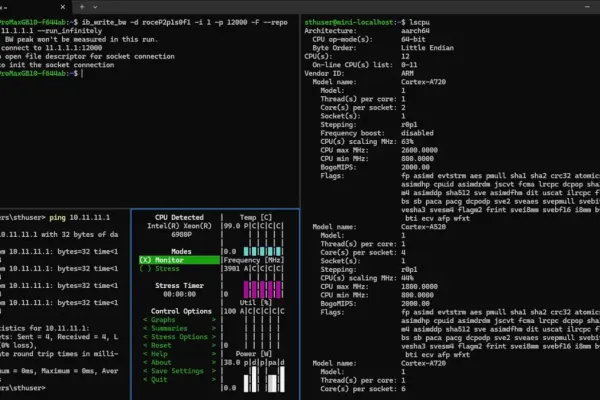

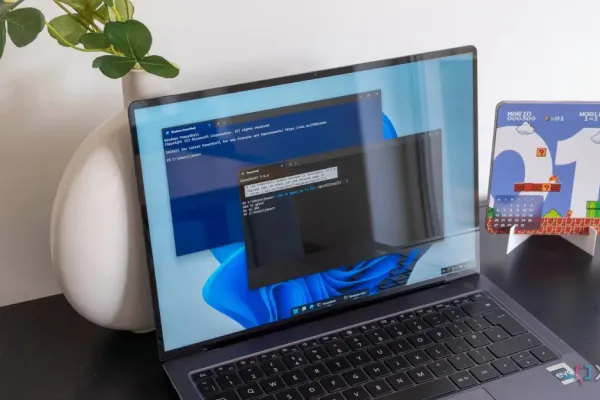

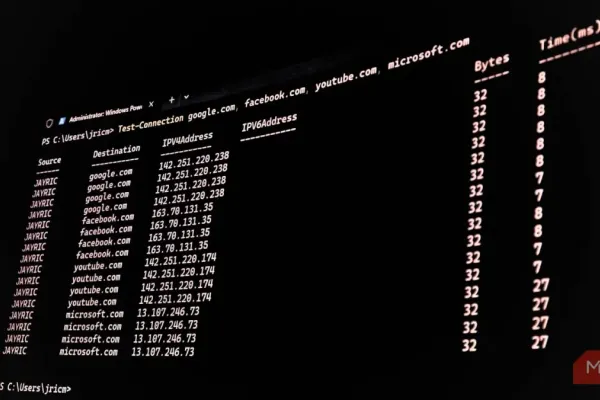

В уязвимости .lnk файлов используются замаскированные PowerShell-команды для декодирования TAR-архивов. Эти архивы содержат три компонента, загружаемые через боковую загрузку DLL: подписанную утилиту Canon (cnmpaui.exe), вредоносную DLL (cnmpaui.dll) и зашифрованный файл нагрузки (cnmplog.dat) с трояном для удалённого доступа. Особенности поиска DLL в Windows обеспечивают загрузку вредоносной DLL, что позволяет выполнить вредоносное ПО в доверенном процессе, несмотря на истёкший сертификат. Командные центры включают racineupci[.]org и dorareco[.]net.

Меры по снижению риска

Рекомендуется отключить автоматическое разрешение файлов LNK, блокировать командные инфраструктуры на границах сети и следить за выполнением утилит Canon из нестандартных директорий. По состоянию на октябрь 2025 года Microsoft не выпустила официальный патч для ZDI-CAN-25373. Усиленный мониторинг выполнения ярлыков и проактивное обнаружение угроз рекомендованы, особенно для дипломатических и государственных организаций.