Злоумышленники были выявлены, использующими новую технику атаки с использованием специально созданных файлов сохраненной консоли управления (MSC) для достижения полного выполнения кода через Microsoft Management Console (MMC), обходя при этом средства защиты.

GrimResource: Новая техника атаки

Подход, получивший кодовое название GrimResource от Elastic Security Labs, был обнаружен после того, как артефакт ("sccm-updater.msc") был загружен на платформу сканирования вредоносного ПО VirusTotal 6 июня 2024 года.

Согласно компании, когда вредоносный файл консоли импортируется, уязвимость в одной из библиотек MMC может позволить выполнить код злоумышленника, что потенциально может привести к выполнению вредоносного ПО. Атакующие могут комбинировать эту технику с DotNetToJScript для достижения произвольного выполнения кода, открывая двери для несанкционированного доступа и захвата системы.

Этот метод использования необычных типов файлов в качестве вектора распространения вредоносного ПО является креативной попыткой злоумышленников обойти меры безопасности, установленные Microsoft, такие как отключение макросов в файлах Office, загруженных из интернета.

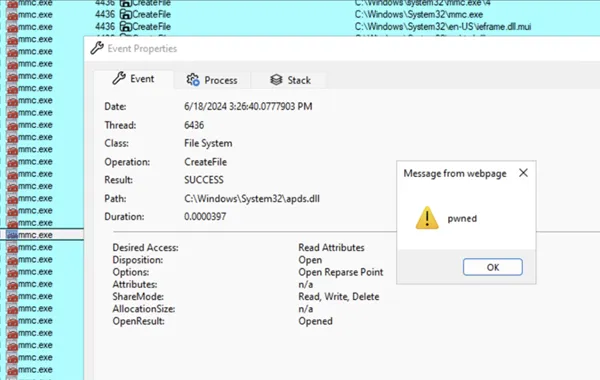

Техника GrimResource эксплуатирует уязвимость межсайтового скриптинга (XSS) в библиотеке apds.dll для выполнения JavaScript-кода в контексте MMC. Несмотря на то, что уязвимость была сообщена Microsoft и Adobe в 2018 году, она остается не устраненной, что позволяет выполнять JavaScript-код при открытии вредоносного MSC-файла с использованием MMC.

Эта техника не только обходит предупреждения ActiveX, но и может быть комбинирована с DotNetToJScript для достижения произвольного выполнения кода. Анализируемый образец использует этот подход для запуска компонента загрузчика .NET под названием PASTALOADER, что в конечном итоге облегчает развертывание Cobalt Strike.

Исследователи безопасности Джо Десимоне и Самир Буссеаден отметили, что после того, как Microsoft по умолчанию отключила макросы Office для документов из интернета, альтернативные векторы заражения, такие как JavaScript, MSI-файлы, LNK-объекты и ISO-файлы, стали более популярными. Однако эти методы тщательно отслеживаются защитниками и с большей вероятностью будут обнаружены, что побуждает атакующих разрабатывать новые техники, такие как выполнение произвольного кода в Microsoft Management Console с использованием созданных MSC-файлов.